Как воры могут скопировать ключ, записав его звук

Исследование Национального университета Сингапура показывает, что все, что нужно вору, - это 3D-принтер и смартфон.

Как будто нам нечего бояться с мыслью о взломе отмычками замков в наших домах, исследователи Национального университета Сингапура обнаружили, что, используя смартфон для записи звука ключа в замке, воры имеют всю необходимую информацию, чтобы сделать рабочий дубликат.

Дубликат ключей по их звуку

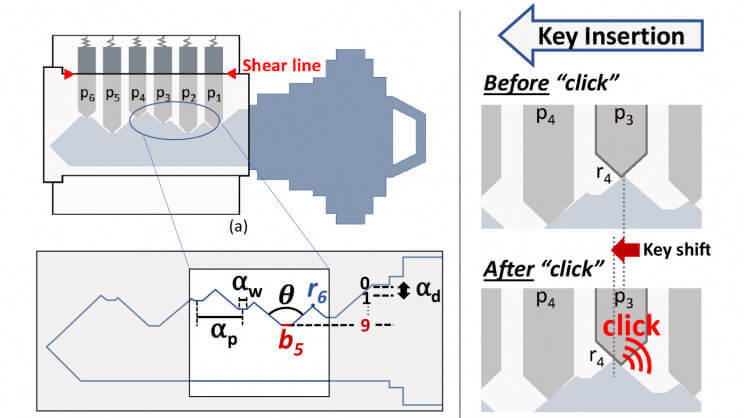

Метод, получивший название SpiKey, работает на так называемом булавочном замке - одном из наиболее распространенных типов замков для домов. По мере того, как ключ вставляется в замок, его гребни толкают шесть металлических пружинных штифтов в определенные положения. Когда все они выровнены правильно, замок открывается.

Подписывайтесь на наш youtube канал!

Стопорная кнопка или слесарь сам будет использовать специализированный набор инструментов для постепенного перемещения штифтов в разные положения - это то, что нужно чтобы найти подходящую комбинацию. Техника SpiKey намного проще и требует только знаний о том, как использовать 3D-принтер.

Команда исследователей обнаружила, что звуки, издаваемые ключом при ударе по определенным штифтам, наряду со временем этих звуков, внутри тумблерного замка могут быть реверсивно сконструированы для определения формы ключа, или, по крайней мере, его близкого соответствия.

Как указывает Gizmodo, в то время как шестиконтактный замок имеет около 330 000 комбинаций, метод SpiKey может сузить их до трех. Взломщик может легко протестировать эти три, чтобы посмотреть, какая из них работает.

К счастью, эта техника не полностью защищена от дураков. Программное обеспечение SpiKey требует, чтобы ключ был вставлен в замок с постоянной скоростью, чтобы звук был успешно проанализирован и реверсивно сконструирован. Вор также должен записывать звук ключа в пределах 4 дюймов от замка, чтобы получить достаточно четкую запись - нелегкий трюк в любом случае.

Тем не менее, исследователи предполагают, что вредоносная программа, установленная на смартфоне жертвы, может быть использована для записи звука замка в течение нескольких дней - они действительно делают воровское дело за них к этому моменту, не так ли? опубликовано econet.ru по материалам interestingengineering.com

Подписывайтесь на наш канал Яндекс Дзен!

P.S. И помните, всего лишь изменяя свое потребление - мы вместе изменяем мир! © econet

Источник: https://econet.by/

Понравилась статья? Напишите свое мнение в комментариях.Подпишитесь на наш ФБ: , чтобы видеть ЛУЧШИЕ материалы у себя в ленте!

Добавить комментарий